Tenemos consultores especialistas para atender los requerimientos de seguridad con mas demanda el mercado

Realizamos pruebas de Intrusión y detección minuciosa con técnicas utilizadas por Piratas informáticos

Cartera de Evaluaciones de Seguridad y Auditoría

Nuestros servicios de pruebas de penetración aprovechan un enfoque híbrido compuesto por métodos de prueba automatizados y manuales. Una vez que una vulnerabilidad se ha explotado con éxito, nuestros analistas de seguridad intentarán aumentar su presencia lanzando ataques sucesivos para obtener niveles más altos de privilegios y un acceso más profundo a los activos electrónicos y la información.

¿Requieres que realicemos alguna prueba de seguridad?

Ponte en contacto con un experto y en menos de 24 horas estaremos comunicándonos.

Aplicaciones Web

Prueba de penetración completa de sus aplicaciones Web, servicios web y APIs que se pueden utilizar para almacenar y acceder a información empresarial crítica, con el objetivo de identificar y atacar las vulnerabilidades transmitidas por la Web.

Aplicaciones Móviles

Acceso a sus aplicaciones móviles para identificar vulnerabilidades específicas de entornos informáticos móviles, como las definidas por el Open Web Application Security Project (OWASP) y otros estándares emergentes de la industria.

Redes Inalámbricas

Servicios integrales de pruebas de penetración inalámbrica, que van desde redes tradicionales de Wi-Fi a sistemas inalámbricos especializados, que incluyen la identificación y ataque de vulnerabilidades, así como proporcionar orientación para fortalecer tales debilidades identificadas.

Infraestructura de Red y Servidor

Evaluación de la capacidad de sus activos de información tanto internos como externos para resistir ataques. para crear conciencia acerca de las vulnerabilidades, así como del cumplimiento de las políticas de seguridad por los usuarios finales.

Metodología

Dentro de la nueva guía se distinguen tres tipos de pruebas de penetración:

- Caja negra: En este tipo de pruebas no se provee al pentester (persona interna o externa que realiza las pruebas de penetración) ningún tipo de información respecto al entorno que estará sujeto a las pruebas.

- Caja blanca: En las pruebas de caja blanca, se suele entregar al pentester información completa y detallada de las redes y aplicaciones y se ejecuta con conocimiento del diseño e implementación de la estructura interna del entorno.

- Caja gris: En este tipo de pruebas, se facilita al pentester información parcial del entorno.

Las pruebas de penetración relacionadas con PCI DSS por lo general son de caja blanca o de caja gris, ya que proporcionan resultados más precisos y pruebas más exhaustivas de la postura de seguridad del entorno, a diferencia de una prueba de caja negra que – debido a que no se entrega información del entorno antes de las pruebas – puede requerir más tiempo, dinero y recursos para su ejecución.

El test de penetración interna:

Es parecido a la estrategia que seguiría una persona que quisiera llevar a cabo un acto malintencionado en la red interna de una compañía.

Objetivo: Con este tipo de pruebas se llevan a cabo tests de penetración interna (caja negra) desde su sede principal. Estos posiblemente vayan seguidos de:

- Una penetración física realizada con éxito

- Un test lógico de penetración con ayuda de una campaña a través de correo electrónico durante la ingeniería social

- El objetivo es identificar las lagunas de seguridad más importantes para crear una situación de ataque realista que tiene como objetivo obtener privilegios más altos en la red. Estos privilegios concederían acceso a un atacante o le permitirían obtener información particular.

Nuestros equipos insisten en la importancia de extender el escenario de penetración todo lo posible. De esta forma, los tests pueden ser lo más parecido posible a la realidad y cubren más elementos de su infraestructura.

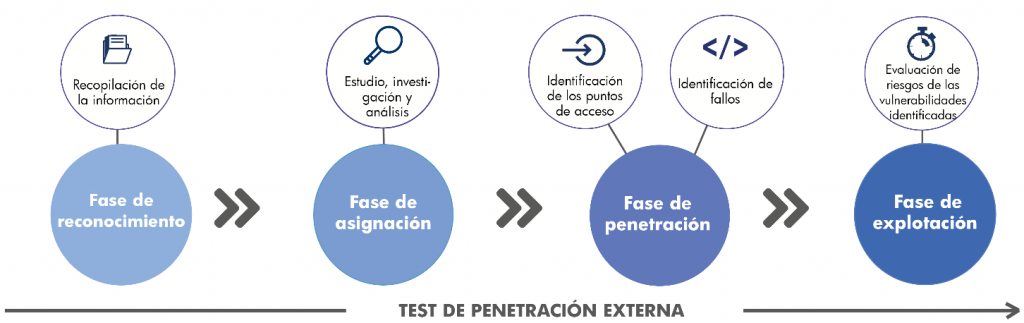

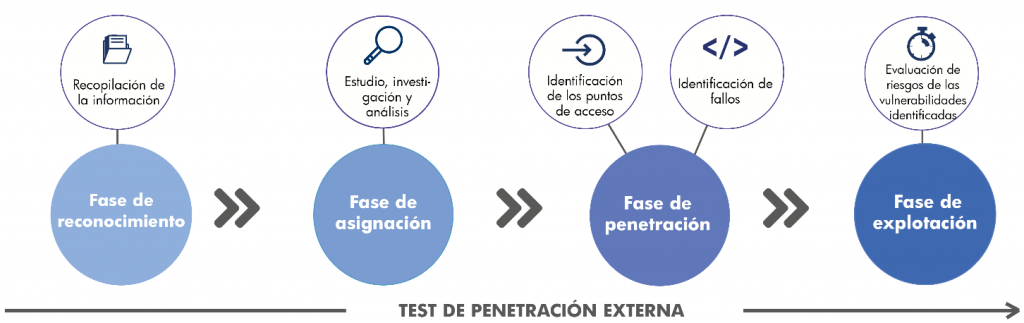

Un test de penetración externa:

Un test de penetración externa:

Imita la forma de actuar real de un hacker que al principio no cuenta con acceso a su red interna. El encargado de realizar el PenTest atacará desde fuera, a través de Internet, sin tener por qué conocer la infraestructura de su organización.

Objetivo: El test de penetración externa consiste en detectar las vulnerabilidades de la estructura a la que se puede acceder a través de Internet y elegir el método de penetración menos arriesgado, más discreto y más eficaz.

Un recurso valioso para la toma de decisiones

Estos tests permiten poner a prueba la seguridad de todos los componentes de la infraestructura, entre los que se incluyen los que no son visibles necesariamente desde Internet, como el equipo de filtrado.

Una vez que se evalúan las recomendaciones que se incluyen en el informe detallado, las personas encargadas de la toma de decisiones tienen más posibilidades de estudiar las diferentes opciones como, por ejemplo, reforzar la separación de la red o poner todo su empeño en mejorar la seguridad.

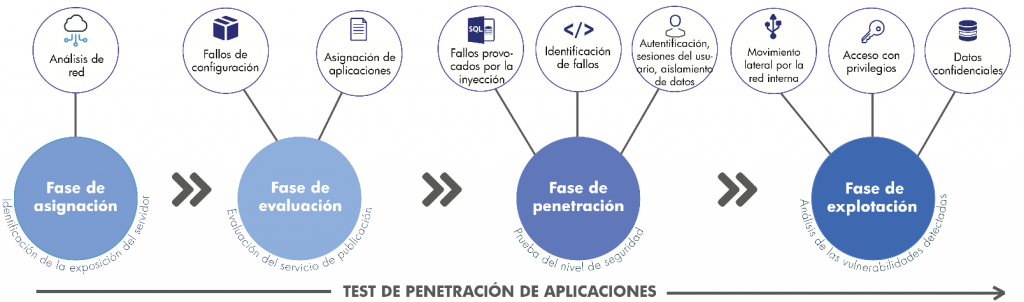

Test de penetración de aplicaciones:

Test de penetración de aplicaciones:

Un test de penetración de aplicaciones es un test completo que se realiza en un sitio web y en el que se incluye un análisis de las vulnerabilidades más comunes definidas por el proyecto de seguridad OWASP.

Objetivo: Estos tests tienen como objetivo determinar si un ataque malicioso podría poner en riesgo la seguridad de su sistema de información. Se centran en una o varias aplicaciones que se encuentren alojadas dentro de su infraestructura informática o fuera de ella.

Se identificará la función tanto de las aplicaciones sencillas como de las complejas, y se manipularán para explotar o sortear su seguridad. Se llevará a cabo una auditoría de la aplicación web y de la seguridad de su configuración para detectar las vulnerabilidades que se hayan podido generar durante la integración de la aplicación.

Enfoque híbrido opcional: test de penetración de aplicación autenticada

A través de una simulación de un ataque malicioso perpetrada por un usuario con auto verificación o credenciales de autenticación se puede aplicar un enfoque híbrido en el test de penetración de aplicaciones.

Test de penetración de acceso remoto (VPN, Citrix, RDP)

El test de penetración de acceso a una empresa se corresponde con una versión más específica del test de penetración de aplicaciones. El test se centra en un tipo de aplicación concreto que requiere una metodología diferente y herramientas específicas para ese entorno.

Objetivo: El uso de entornos remotos de oficina es cada vez más común en el mundo profesional actual y su seguridad es, a veces, difícil de entender. Por este motivo, recomendamos que compruebe la seguridad de cualquier servicio de acceso remoto que utilice (VDI, Citrix, escritorios remotos).

Evaluación del aislamiento de aplicaciones virtuales

La simulación de ataque tendrá como objetivo principal evaluar la posibilidad de que exista un usuario malicioso derribando las restricciones de control de acceso y, por tanto, accediendo a información y servicios a los que no deberían tener acceso.

Amenazas importantes

Una persona que realiza un ataque y puede «derribar» sin problemas otros aspectos de su servicio de acceso remoto le expone a una serie de amenazas desconocidas. Entre estas amenazas se incluyen robos de datos del cliente o del empleado, acceso a bases de datos de su infraestructura o que su dominio pueda verse en peligro. Normalmente no se da a estas amenazas una gran importancia, pero nuestros equipos insisten en la importancia de realizar tests en los servicios de acceso remoto que utilice.

Recomendaciones a medida

Ofrecemos numerosas soluciones para evitar el riesgo que supone utilizar este tipo de productos. En nuestros informes le mostraremos las recomendaciones de seguridad más apropiadas que se ajustan a sus necesidades de uso de servicios de acceso remoto.

Test de penetración inalámbrica

En los tests de penetración y en las auditorías inalámbricas se sigue un enfoque parecido al que utilizaría una persona que quisiera actuar de forma malintencionada dentro del rango de la red inalámbrica de una instalación física.

Objetivo: Es demostrar lo vulnerable que es la red y evaluar el nivel de competencia que se requiere para explotarla utilizando vectores inalámbricos.

También se puede llevar a cabo una evaluación de la seguridad de los clientes desde diferentes puntos de acceso utilizando puntos de acceso falsos.

¿Qué estamos probando durante una Prueba de Penetración?

Recopilación de información sobre la organización objeto, así como la identificación de componentes subyacentes como sistemas operativos, servicios en ejecución, versiones de software, etc. La siguiente es una lista no inclusiva de elementos que se probarán para permitirnos diseñar nuestro ataque de una manera informada, elevando nuestra probabilidad de éxito:

- Búsqueda de dominios abiertos

- Investigación de DNS

- Búsqueda de información pública (buscadores, redes sociales, grupos de noticias, etc.)

- Enumeración de la red

- Escaneo de puertos, huellas digitales del sistema operativo y escaneo de versiones

- Enumeración de firewall

Service-Side Exploitation

- Remote code execution

- Buffer overflow

- Code Injection

- Web Application exploitation (XSS, SQLi, XXE, CSRF, LFI, RFI, and more)

Network Manipulation & Exploitation

- VLAN Hopping attacks

- ARP Spoofing

- HSRP/VRRP Man-In-The-Middle attack (MiTM)

- Routing Protocols MiTM

Identity & Authentication Weakness Exploitation

- Default username and password

- Weak and guessable user credentials

Privilege Escalation

- Race conditions

- Kernel attacks

- Local exploit of high-privileged program or service